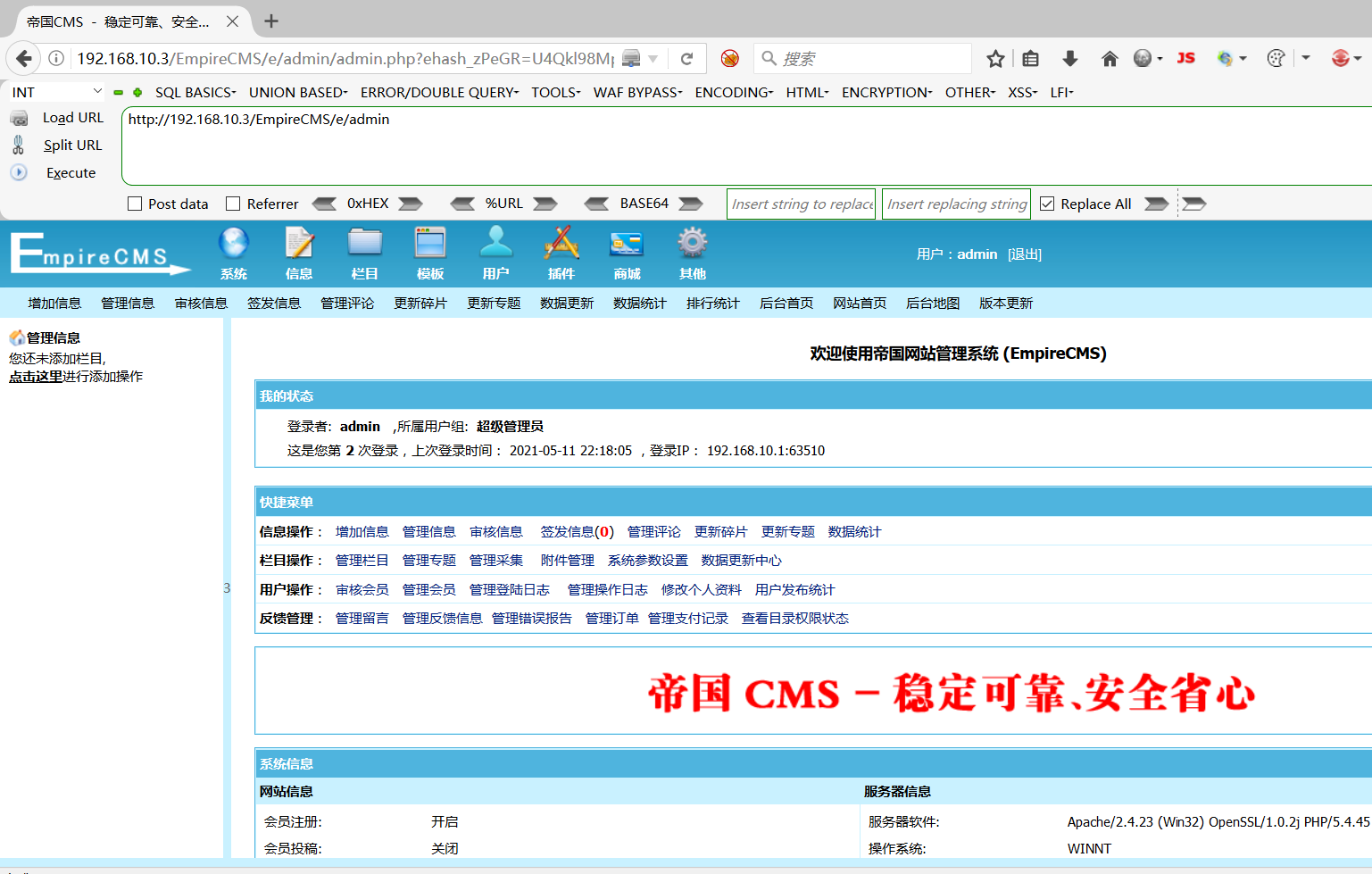

帝國 CMS 漏洞分析及復(fù)現(xiàn),你必須知道的安全隱患

在現(xiàn)今的數(shù)字化社會(huì)中,網(wǎng)站安全性如同城堡防御系統(tǒng),倘若失效,其潛在損失無法預(yù)估。近期,知名建站工具EmpireCMS曝出多起嚴(yán)重安全漏洞,極易引發(fā)敏感數(shù)據(jù)外泄、遭受黑客入侵和病毒感染等問題。本文將深度解讀此類隱患成因、隱含風(fēng)險(xiǎn)及應(yīng)對措施,為您保障站點(diǎn)整體安全提供參考。

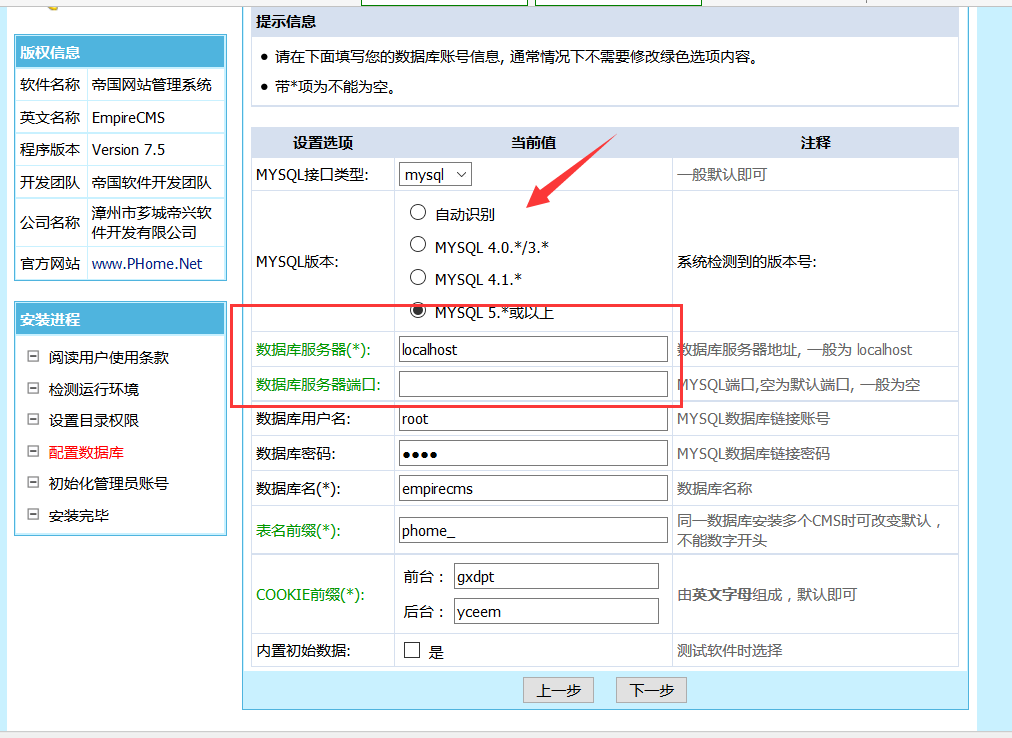

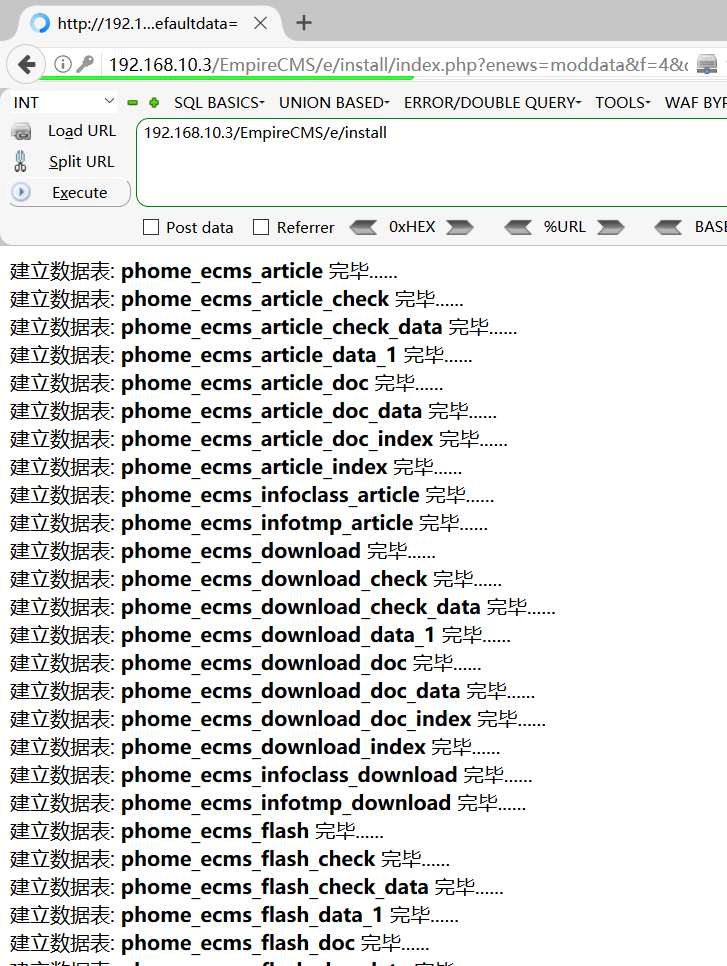

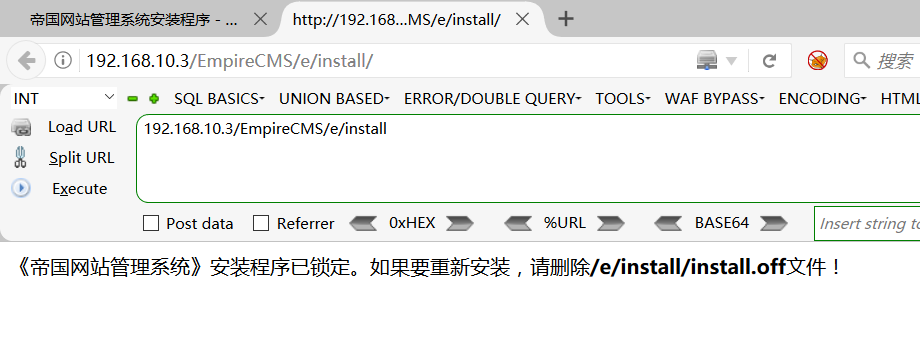

漏洞一:數(shù)據(jù)庫備份的致命漏洞

grant all on *.* to admin@'%' identified by '123456' with grant option;

flush privileges;

在之前的7.5版及其更早的ECMempireCMS版本中,其后端數(shù)據(jù)庫的備份功能未對數(shù)據(jù)表名進(jìn)行嚴(yán)謹(jǐn)?shù)尿?yàn)證,這一安全漏洞使得黑客得以任意修改表名并執(zhí)行惡意代碼,如同打開了城墻暗門,輕易入侵城堡。

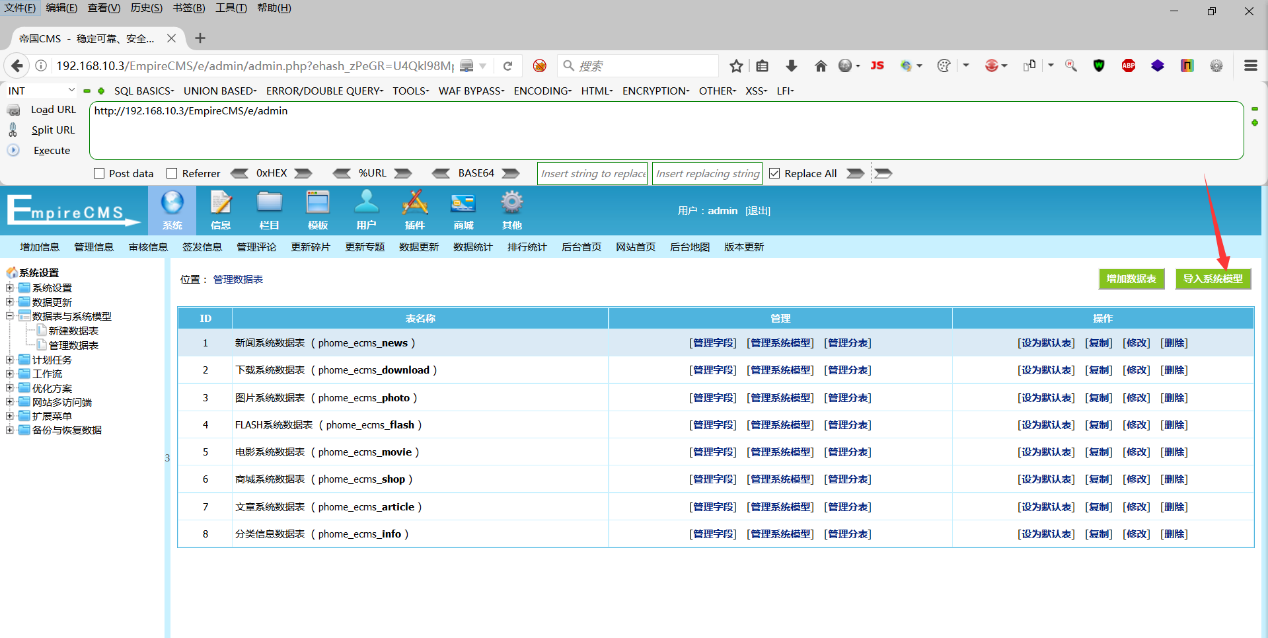

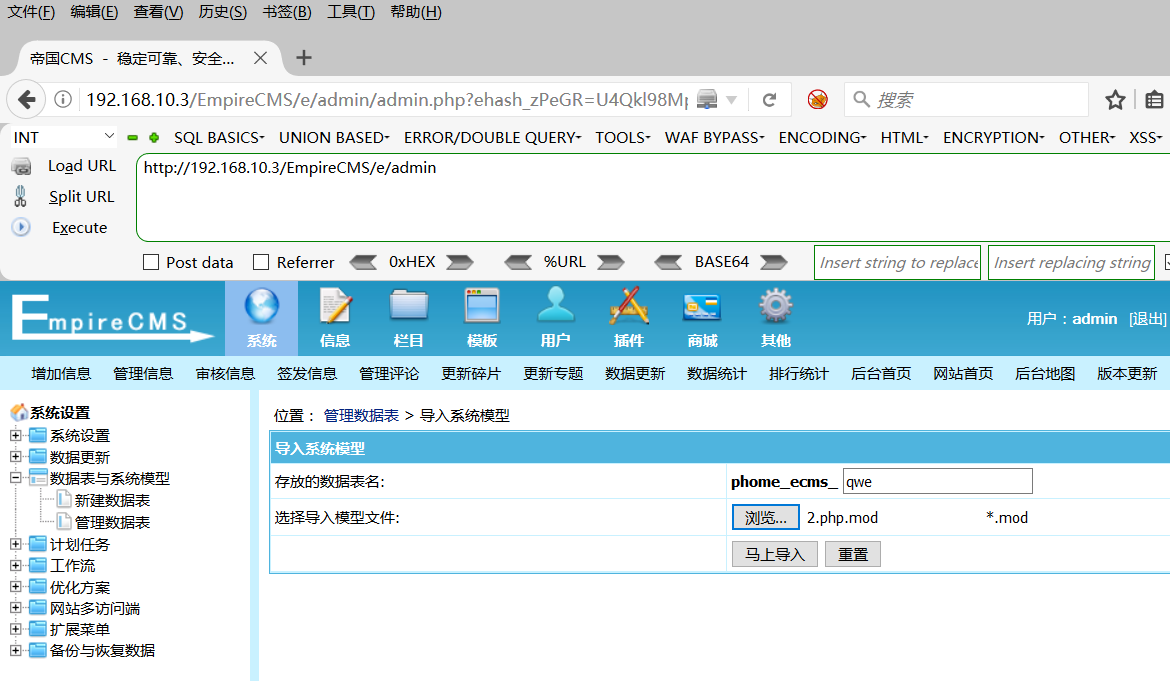

漏洞二:文件上傳漏洞的威脅

在帝國CMS7.5版中,加載器"LoadInMod"中的模塊加載功能文件(PHP)存在安全漏洞,黑客有機(jī)會(huì)利用該漏洞隱藏惡意代碼并構(gòu)建類似于內(nèi)鬼設(shè)定的定時(shí)炸彈,這對系統(tǒng)構(gòu)成了嚴(yán)重威脅。

漏洞三:代碼包含漏洞的隱患

1

2

3

4

5

6

7

8

9

//導(dǎo)入模型

elseif($enews=="LoadInMod")

{

$file=$_FILES['file']['tmp_name'];

$file_name=$_FILES['file']['name'];

$file_type=$_FILES['file']['type'];

$file_size=$_FILES['file']['size'];

LoadInMod($_POST,$file,$file_name,$file_type,$file_size,$logininid,$loginin);

}

更具威脅性的由程序引入文件特征所引起,攻擊者可輕易利用此特性,僅需相關(guān)腳本即可巧妙繞過安全措施。這就好比隱蔽地布置了看似無害的隱形炸彈,無聲闖入堡壘的嚴(yán)密防御體系中。

1

2

3

4

5

6

7

8

9

10

//上傳文件

$path=ECMS_PATH."e/data/tmp/mod/uploadm".time().make_password(10).".php";

$cp=@move_uploaded_file($file,$path);

if(!$cp)

{

printerror("EmptyLoadInMod","");

}

DoChmodFile($path);

@include($path);

UpdateTbDefMod($tid,$tbname,$mid);

漏洞四:一句話木馬的潛伏

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

“500錯(cuò)誤表示網(wǎng)絡(luò)訪問困難尤其顯著,通常是因?yàn)槲?a href="http://www.tymcc.com.cn/content/tag/379" title="View all posts in 加密" target="_blank">加密的上傳語句木馬容易被WAF等安全設(shè)備檢測并清除。然而,如果木馬能夠巧妙地隱藏在網(wǎng)絡(luò)中,可能就將對網(wǎng)站關(guān)鍵區(qū)域進(jìn)行惡意攻擊。”

//取得隨機(jī)數(shù)

function make_password($pw_length){

$low_ascii_bound=48;

$upper_ascii_bound=122;

$notuse=array(58,59,60,61,62,63,64,91,92,93,94,95,96);

while($i<$pw_length)

{

if(PHP_VERSION<'4.2.0')

{

mt_srand((double)microtime()*1000000);

}

mt_srand();

$randnum=mt_rand($low_ascii_bound,$upper_ascii_bound);

if(!in_array($randnum,$notuse))

{

$password1=$password1.chr($randnum);

$i++;

}

}

return $password1;

}

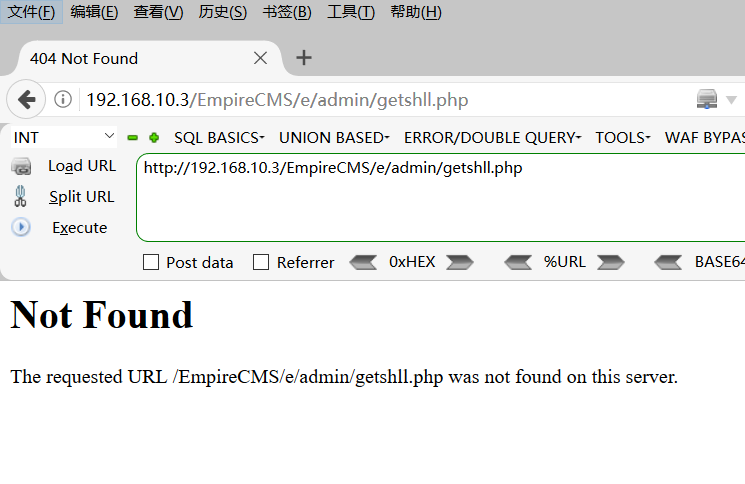

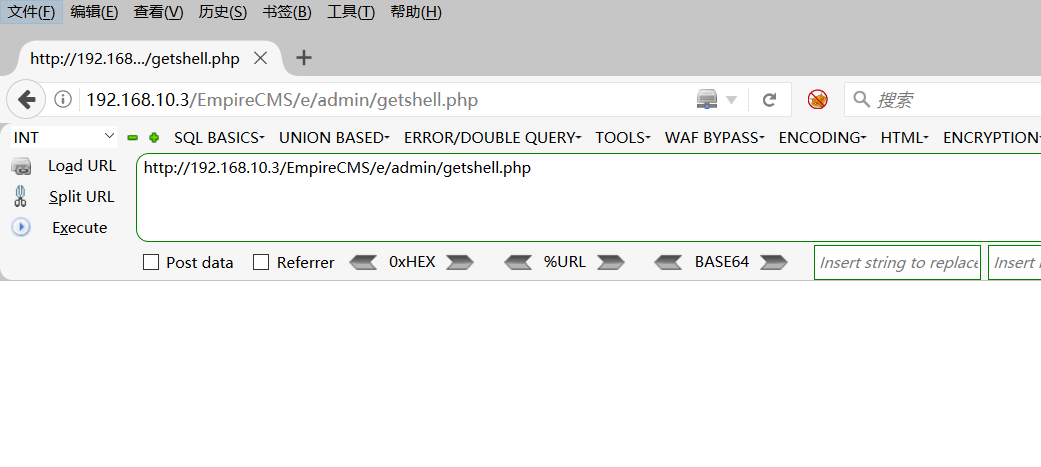

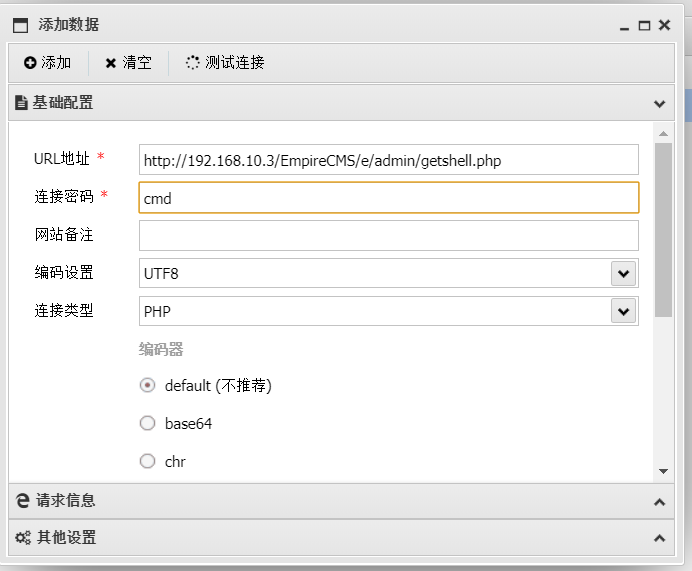

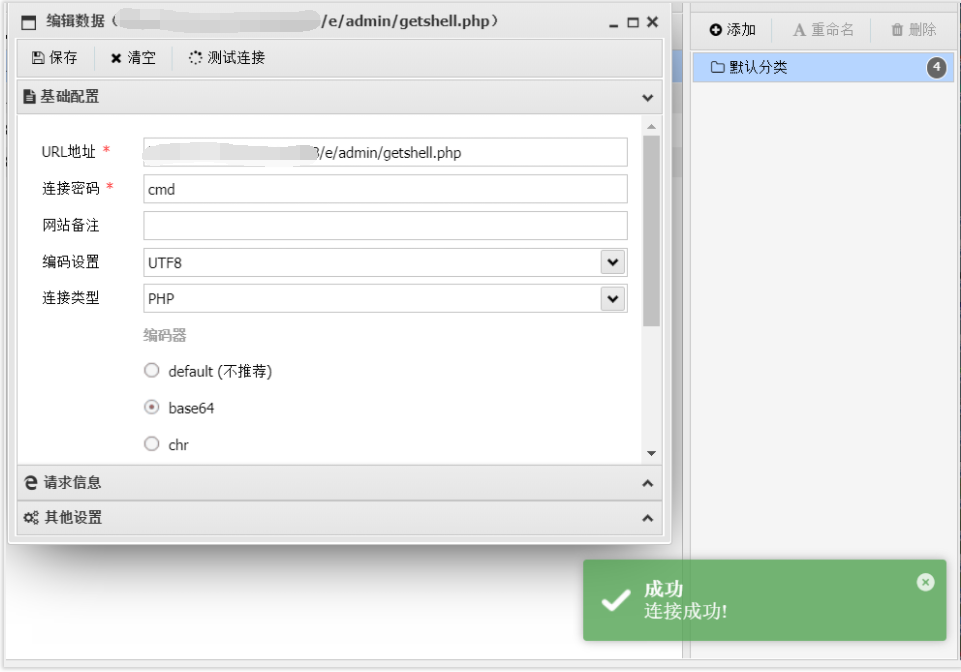

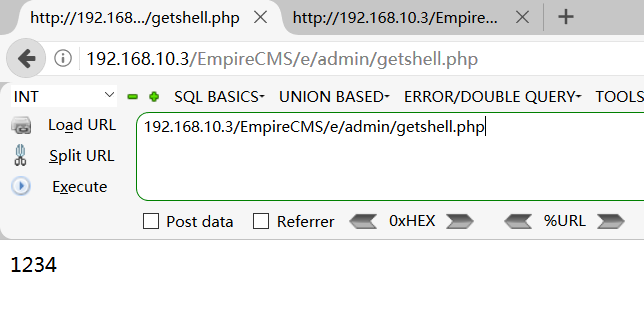

漏洞五:外部輸入數(shù)據(jù)的危險(xiǎn)

file_put_contents("getshell.php","");

本漏洞主要源于處理外部輸入數(shù)據(jù)及構(gòu)建代碼時(shí)的特定字符過濾不足,使之有機(jī)會(huì)潛入城堡食品供應(yīng)鏈,猶如毒素悄無聲息地侵入,對整體體系產(chǎn)生廣泛影響。

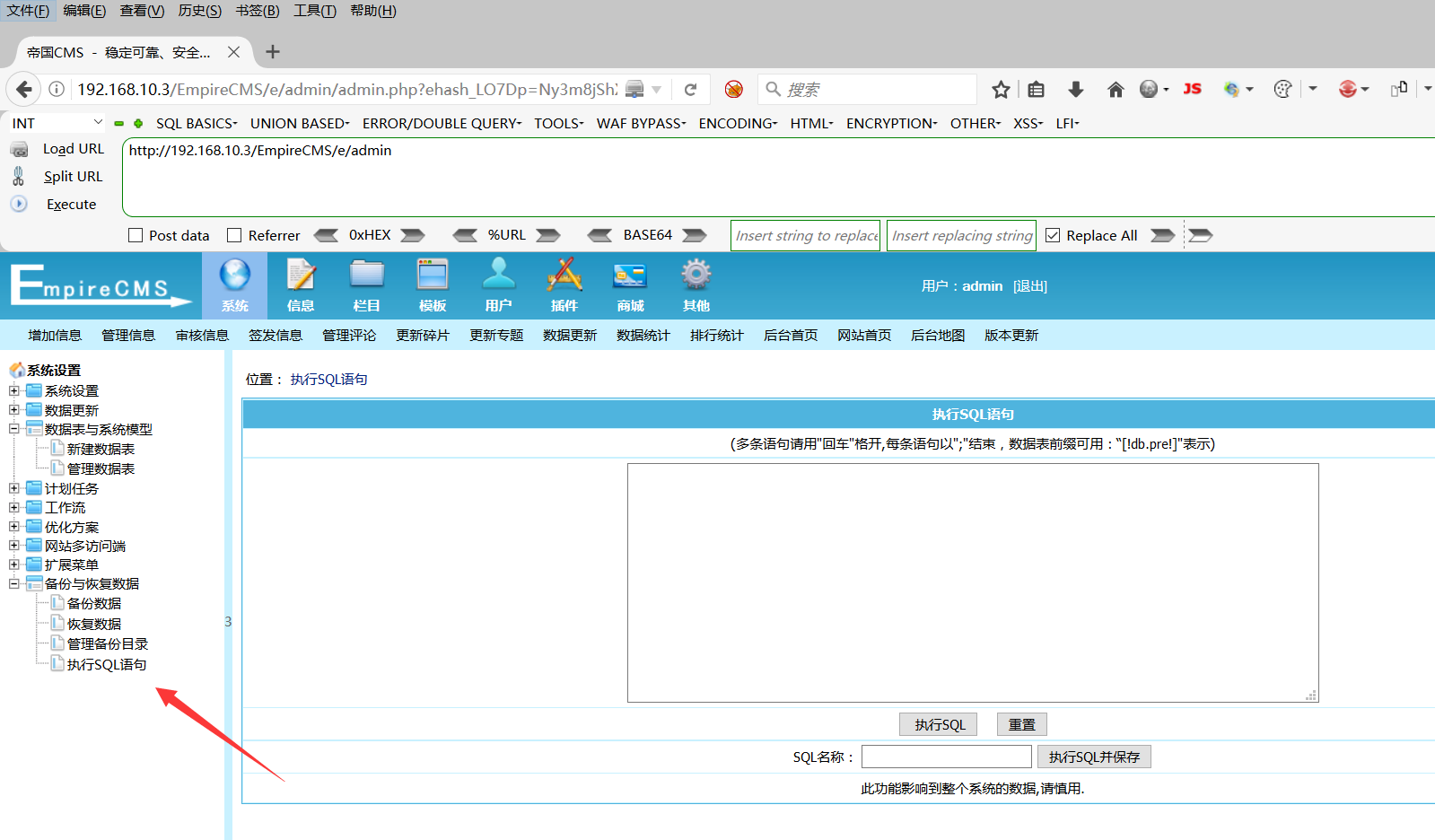

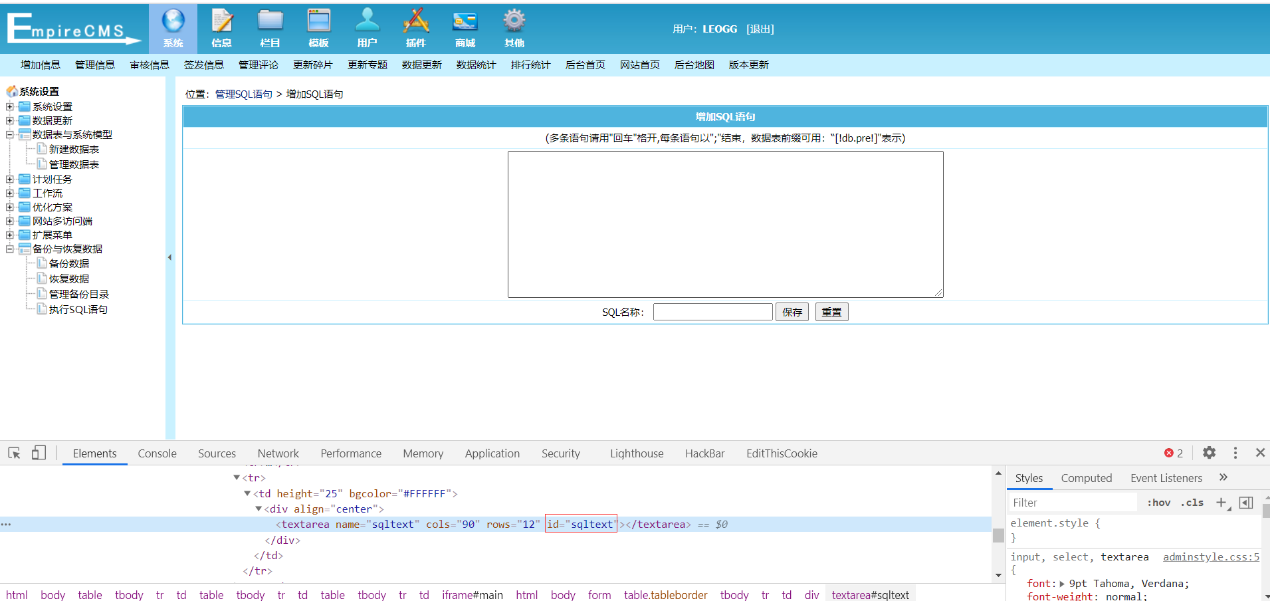

漏洞六:SQL注入的致命一擊

在嚴(yán)密跟蹤源碼分析過程中,發(fā)現(xiàn)本地服務(wù)器上的EmpireCMS/e/admin/db/DoSql.php中的RepSqlTbpre功能存在安全隱患。該函數(shù)負(fù)責(zé)處理sqltext,但在處理$sql參數(shù)時(shí),僅進(jìn)行了簡單的去空格和以分號(hào)分隔操作,并無其他任何安全保護(hù)措施,使惡意SQL語句得以入侵,為黑客攻擊城堡數(shù)據(jù)庫提供了便利。

漏洞七:絕對路徑的泄露風(fēng)險(xiǎn)

通過巧妙地運(yùn)用SELECT…INTOOUTFILE指令并結(jié)合PHPinfo()函數(shù),我們便能準(zhǔn)確探知到惡意腳本在服務(wù)器間保存的位置,這就如同繪制城堡地圖時(shí)清晰標(biāo)注出神秘通道給攻擊者以充分暴露。

漏洞八:HTML特殊字符過濾的不足

在源代碼中,實(shí)體化處理僅靠使用HTML實(shí)體轉(zhuǎn)義字符(ENT_QUOTES)和addslashes函數(shù),無法充分防范惡意攻擊,留下安全隱患。此處防御手段的不足充當(dāng)了網(wǎng)站風(fēng)險(xiǎn)的縫隙來源。

漏洞九:URL處理的安全隱患

Request函數(shù)解析URL后,其中的參數(shù)和值即可直接注入HREF和SRC屬性,作為其實(shí)際值。如此做宛如在城堡中安插眼線,可能引起機(jī)密信息泄露風(fēng)險(xiǎn)。

漏洞十:Javascript偽協(xié)議的風(fēng)險(xiǎn)

在JavaScript編程中,偽協(xié)議能與HTML屬性協(xié)同使用,但需審慎對待。因其常用作設(shè)定鏈接地址之用,故有"黑暗魔法"之稱。若處理不當(dāng),恐引發(fā)無法挽回的嚴(yán)重后果。

結(jié)語:守護(hù)你的數(shù)字城堡

鑒于網(wǎng)絡(luò)安全威脅的嚴(yán)重性,我們不能無動(dòng)于衷。作為全球重要信息中心,各大網(wǎng)站的安全性與每一位用戶息息相關(guān)。期望本文觀點(diǎn)能引起您對網(wǎng)站安全問題的重視,并采取應(yīng)對措施保障業(yè)務(wù)平臺(tái)穩(wěn)定運(yùn)行。請問,貴公司網(wǎng)站的安全防御系統(tǒng)牢固嗎?你們有沒有為之付出百分百努力,為數(shù)字城堡筑起防線呢?

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

作者:小藍(lán)

鏈接:http://www.tymcc.com.cn/content/662.html

本站部分內(nèi)容和圖片來源網(wǎng)絡(luò),不代表本站觀點(diǎn),如有侵權(quán),可聯(lián)系我方刪除。