揭秘DedeCMS漏洞:從目錄遍歷到安全防護,你不可不知的網站安全秘籍

DedeCMS是一款頗受歡迎的PHP網站管理系統。它在眾多類型站點的構建中得到了廣泛應用。然而,近幾年來,其安全性問題頻發,存在不少漏洞,這成為了我們關注的焦點。

系統概況

織夢團隊開發的DedeCMS以簡單、易用、高效為特色。它被廣泛應用于各類站點,包括地方門戶、行業門戶,甚至政府和企事業單位的網站。這充分展示了其強大的功能及廣泛的適用性。然而,這些站點往往承載著大量關鍵信息,安全問題不容忽視。一旦出現漏洞被惡意利用,后果可能極為嚴重。

此外,安裝過程同樣簡便。安裝路徑設定為uploads,一旦創建成功,即可通過訪問/install來進行安裝。然而,這種看似便捷的安裝方式,是否也潛藏著安全風險?這確實是一個值得我們深思的問題。

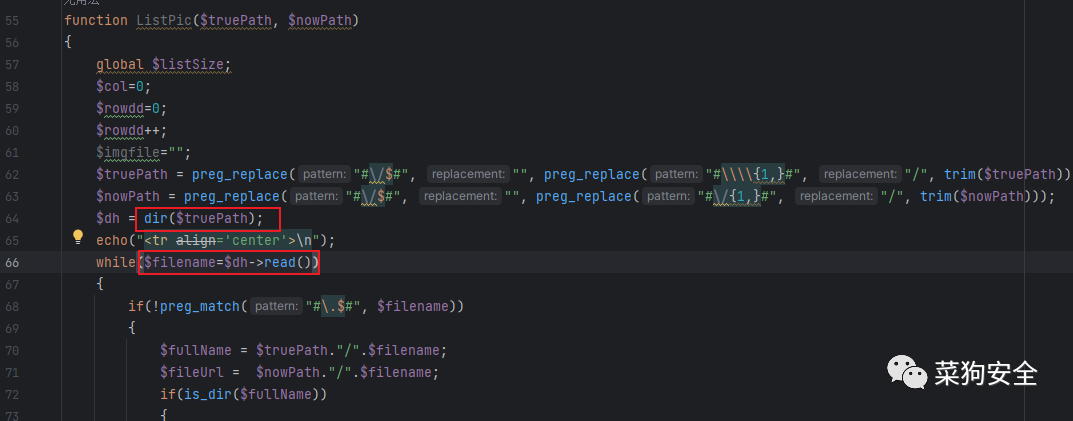

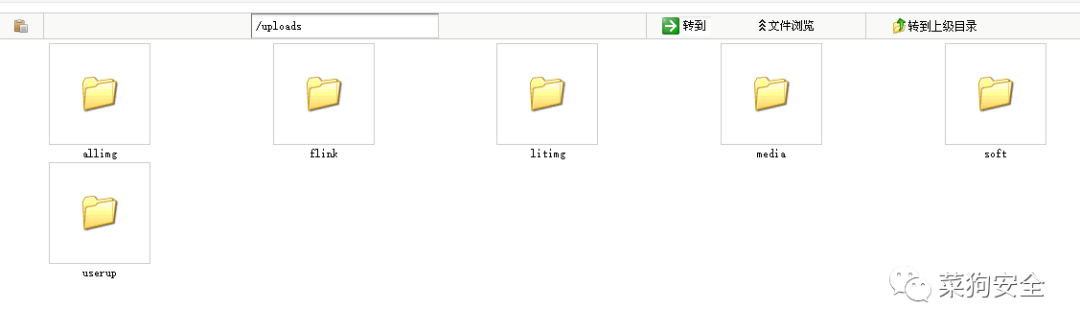

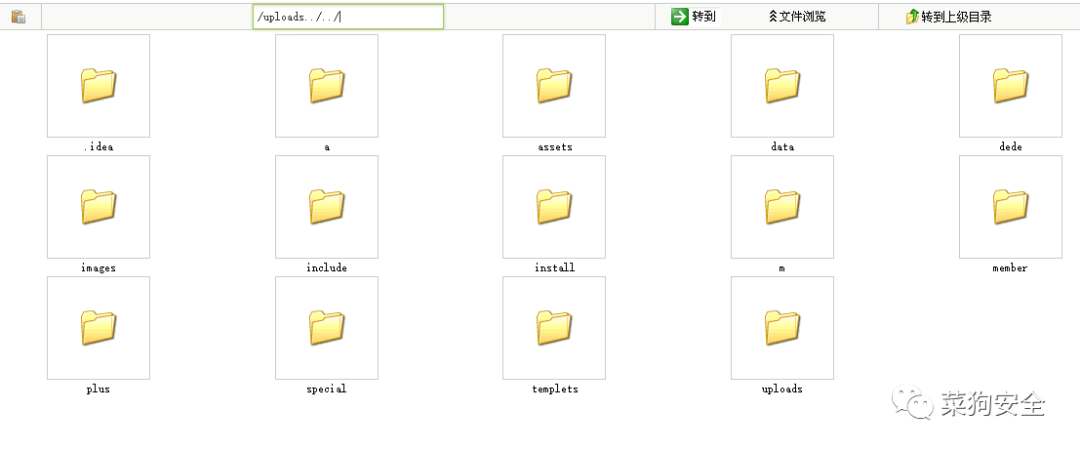

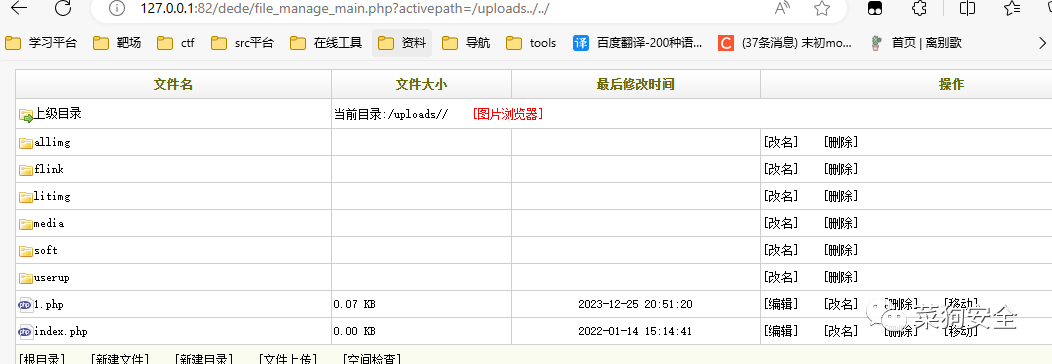

文件瀏覽漏洞

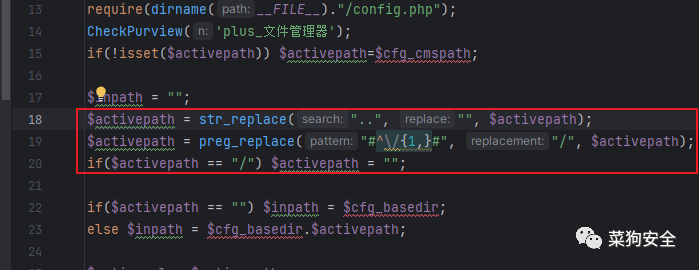

全局搜索read函數可以找到相關的代碼片段。在dede/file_pic_view.php文件中,雖然看似有過濾機制,但實際上存在漏洞。使用../路徑可以繞過這一限制,進而實現目錄遍歷。通過文件瀏覽功能,可以發現目錄的路徑由$activepath變量控制。如果該變量為空,系統會跳轉至網站根目錄。盡管對.字符進行了過濾,難以跳出網站根目錄,但這一漏洞依然構成了安全風險。

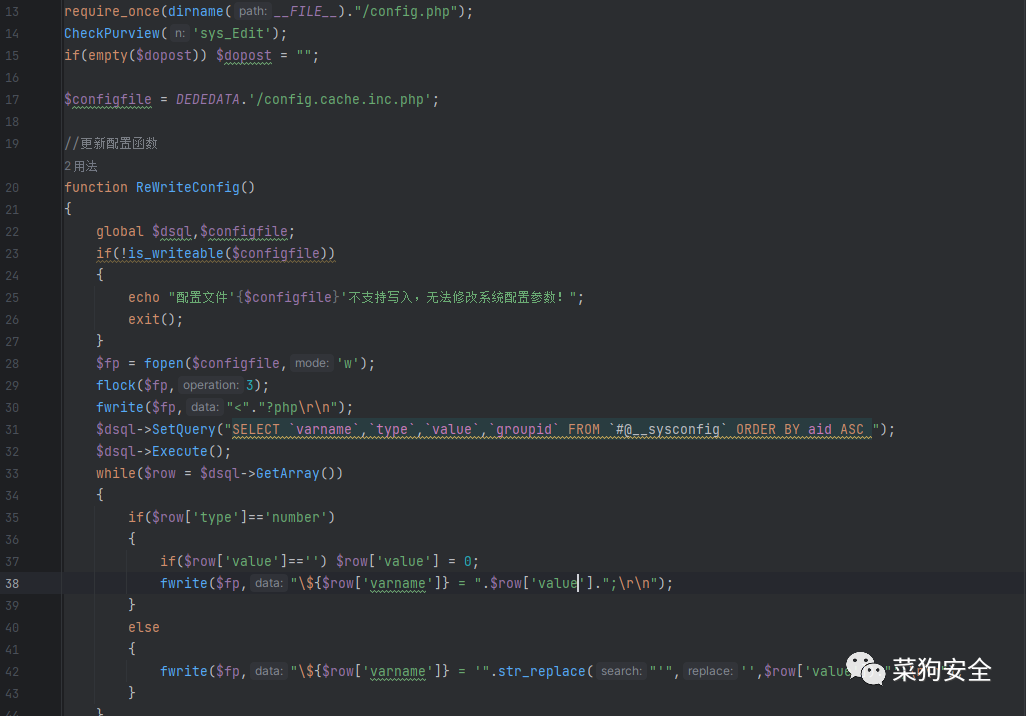

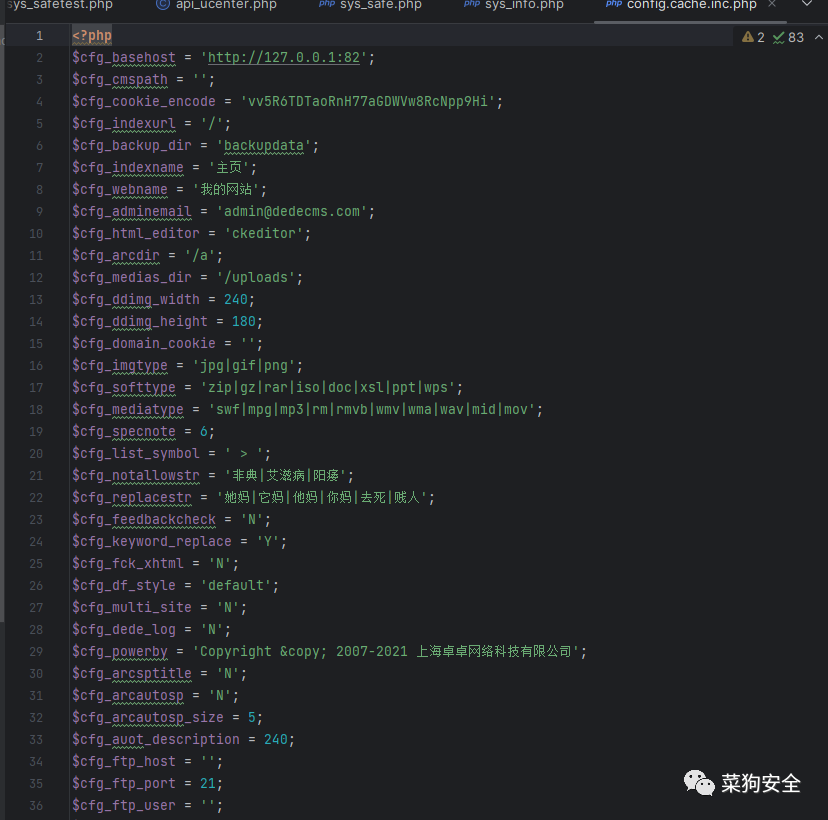

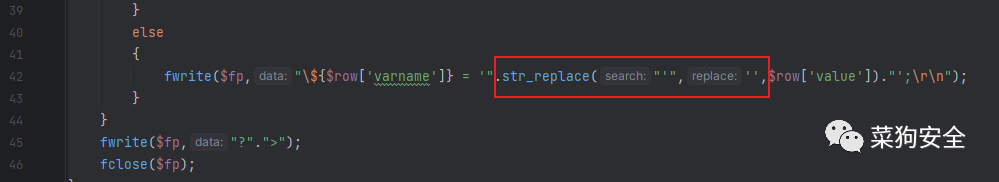

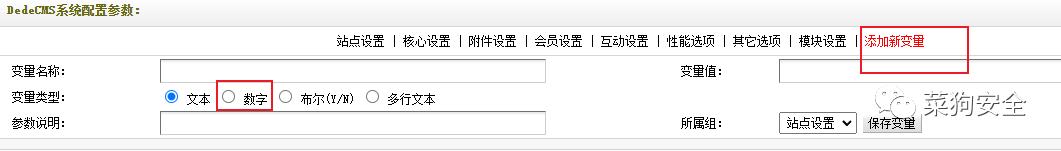

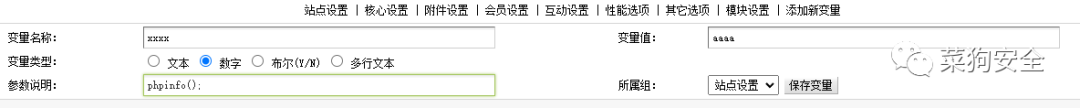

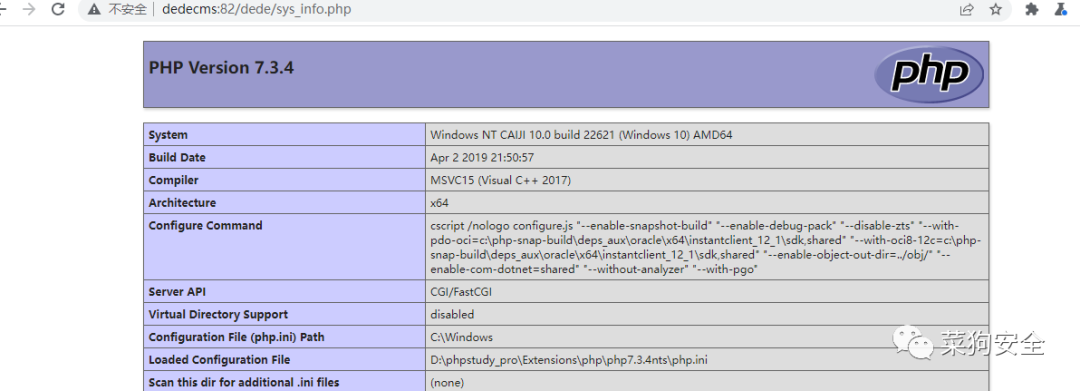

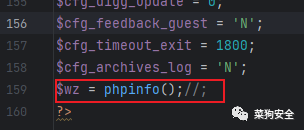

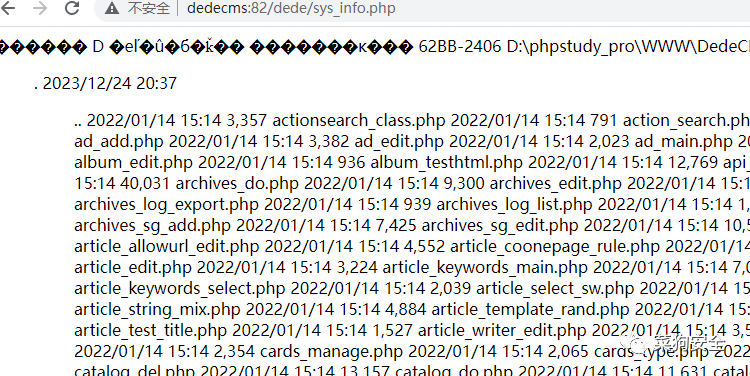

之后,我們定位到了/dede/sys_info.php代碼段,這部分代碼與配置文件的寫入有關。同時,還涉及到了/data/config.cache.inc.php文件。這些文件在漏洞鏈中扮演了重要角色,一旦黑客發現其中的任何一個突破口,就有可能通過整個漏洞鏈引發更大的危害。

任意文件寫入漏洞

網站后臺中,若翻到特定功能區域,便可能觸發文件寫入的漏洞。此漏洞關聯到文件寫入與上傳導致的遠程代碼執行問題。通過抓包分析,我們發現觸發的文件名可被設置為.php格式,但并未發現相應的過濾函數。觀察第24行的檢測函數,發現其檢測并不全面。因此,我們通過調用call_user_func執行命令,需注意的是,參數必須是一個函數。這樣的漏洞很容易被黑客用來上傳惡意文件。那么,如何確保網站的安全?

同樣存在的是任意文件上傳導致的遠程代碼執行漏洞。這種漏洞與文件寫入類似,它不會檢查文件名,內容檢測也和之前的相似手段一樣,可以通過修改來繞過。而且,通過抓包技術,攻擊者還能控制上傳文件的地址,這無疑為惡意攻擊者提供了更多的機會。

SQL語句導致的漏洞

網站后臺具備執行SQL語句的功能。這種情況相當危險。通過這一功能,可以開啟MySQL的日志文件,并找到觸發SQL語句執行的點,從而成功寫入并執行語句。這就是通過執行SQL語句獲取shell的過程。一旦控制了SQL的執行,便可能對數據庫實施惡意操作,數據丟失或篡改的風險隨時存在,這對使用該系統建站的網站構成了巨大的威脅。

這種情況往往是因為對SQL語句的執行缺乏有效的約束所致。在編寫代碼時,開發人員該如何合理地控制SQL語句的執行權限,以防止此類漏洞的產生?

DedeCMS的路由問題

DedeCMS的路由設計較為簡單。然而,這一設計特點間接引發了多起目錄遍歷和文件寫入漏洞。許多被寫入的文件類型為.php,但系統并未對寫入內容進行細致的過濾。因此,可以利用其他函數進行繞過。對于眾多基于DedeCMS搭建的網站來說,這種情況構成了一個潛在的安全風險。

網絡安全日益凸顯其重要性,任何這樣的漏洞若存在一日,網站的危險性便增加一分。面對這一現狀,使用DedeCMS搭建網站的站長們,是否已經充分認識到這種風險的嚴重性?

更多漏洞待挖掘

實際上,文中提到的漏洞之外,還有眾多成因相似的漏洞存在。這表明,系統的安全隱患可能遠超我們已知的。廣大技術愛好者或安全研究人員可自行探索。雖然這有助于發現更多問題,增強安全防護,但也反映出系統當前的安全水平亟需提升。若你對漏洞挖掘感興趣,是否愿意行動起來,發掘更多漏洞?

因此,使用DedeCMS的網站建設者和管理者,需清醒地意識到這些漏洞可能引發的危害,并迅速采取預防措施。技術人員也應思考如何更有效地修復這些漏洞。大家應重視這一問題。

作者:小藍

鏈接:http://www.tymcc.com.cn/content/4888.html

本站部分內容和圖片來源網絡,不代表本站觀點,如有侵權,可聯系我方刪除。